Przewiń, aby dowiedzieć się więcej

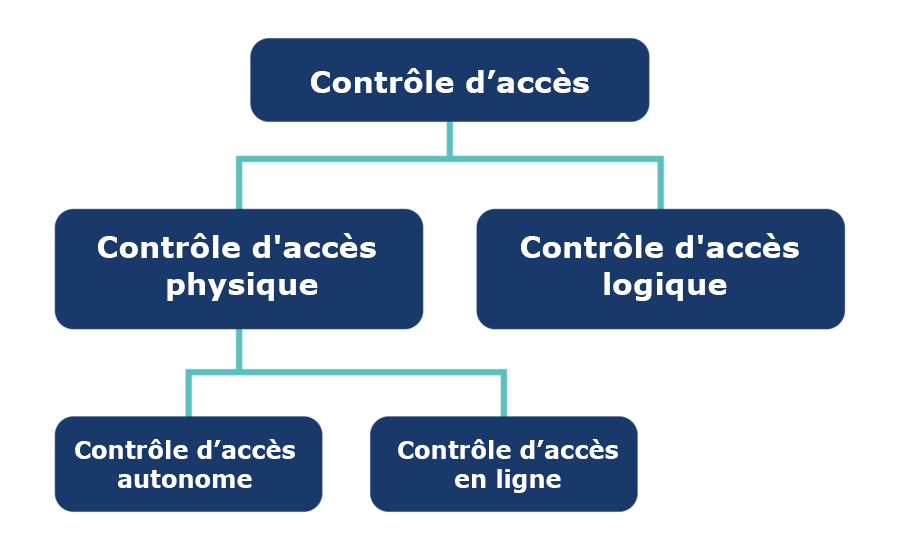

Le contrôle d’accès est une mesure de sécurité qui limite l’accès à certaines zones. Le contrôle d’accès peut être physique (il régule l’entrée dans l’environnement bâti à l’aide de portes, de serrures, de portails et d’autres barrières) ou logique (il régule l’accès aux réseaux, aux fichiers ou aux données dans un système informatique).

Les utilisateurs d’un système de contrôle d’accès doivent présenter des justificatifs d’identité qui vont être vérifiés par le système afin d’autoriser l’utilisateur à entrer. Pour les systèmes de contrôle d’accès logique, le type de justificatif le plus courant est un mot de passe connu uniquement de l’utilisateur. Dans les systèmes physiques, les justificatifs sont plus variés ; il peut s’agir d’une carte, d’une badge, d’un code de clavier, d’un signal émis par une application pour smartphone ou de facteurs biométriques tels que les empreintes digitales, l’iris, les traits du visage ou le timbre de la voix.

Certains systèmes, tant logiques que physiques, exigent que les utilisateurs soumettent plus d’un justificatif d’identité avant de se voir accorder l’accès. C’est ce qu’on appelle l’authentification multifactorielle. Par exemple, pour se connecter à l’ordinateur de son bureau, un employé d’une entreprise peut devoir saisir un mot de passe et un code d’accès généré de manière aléatoire qui est envoyé à son téléphone portable. Dans un système de contrôle d’accès physique, comme dans une chambre forte de banque, les utilisateurs peuvent avoir à saisir un code sur un clavier et à vérifier leur identité à l’aide d’un lecteur d’empreintes digitales.

Le contrôle d’accès physique est utilisé dans un large éventail de types de bâtiments dans tous les secteurs d’activité. Si vous avez déjà

vous avez utilisé un contrôle d’accès.

S’il existe une grande variété de types de systèmes de contrôle d’accès, ils sont tous constitués des mêmes éléments essentiels :

Les systèmes peuvent être très simples, contrôlant l’entrée d’une seule porte ou d’un seul réseau, ou des écosystèmes de sécurité très complexes avec plusieurs couches d’autorisations d’accès.

Pour le contrôle d’accès physique, il existe deux principaux types de systèmes. Le contrôle d’accès autonome (ou contrôle d’accès hors ligne) est généralement conçu pour être utilisé dans des locaux plus petits, avec un plus petit nombre d’utilisateurs. La base de données des utilisateurs est stockée sur un lecteur ou un clavier installé sur la porte elle-même, et chaque lecteur ou clavier ne contrôle qu’une seule porte. Si des contrôles autonomes sont installés sur plusieurs portes d’un site, tout ajout ou retrait d’utilisateurs doit être répété sur chaque lecteur/clavier individuellement.

À l’inverse, le contrôle d’accès en ligne (également connu sous le nom de contrôle d’accès en réseau) est mieux adapté aux sites de plus grande taille, avec plus de portes, plus d’utilisateurs et des exigences d’autorisation d’entrée plus complexes. Les systèmes en ligne stockent leur base de données d’utilisateurs de manière centralisée, soit sur un logiciel informatique local, soit dans le Cloud via une connexion Internet.

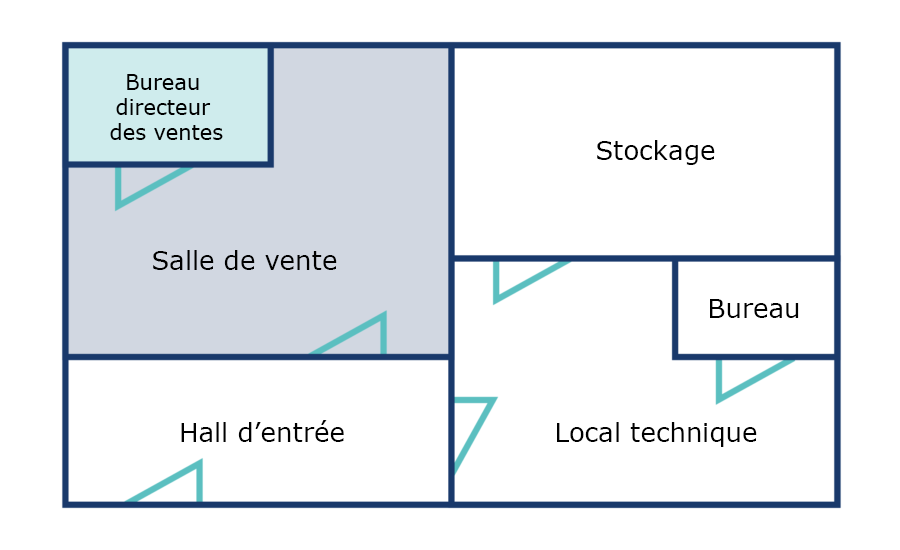

Avec un logiciel de contrôle d’accès, des portes ou des zones individuelles peuvent être gérées de manière centralisée, en traçant des ensembles spécifiques d’autorisations d’accès pour des utilisateurs individuels ou des groupes d’utilisateurs. Un tel système à plusieurs niveaux pourrait signifier que chaque employé peut accéder à la porte d’entrée du bâtiment, mais que seuls les membres de l’équipe de vente peuvent accéder à la salle des ventes, et que seul le directeur des ventes peut accéder à son bureau privé. Les autorisations sont prédéfinies et gérées de manière centralisée sur le logiciel de contrôle d’accès, de sorte que pour les individus qui se promènent dans le bâtiment, leur mouvement est fluide et facile.

La sécurité est un élément essentiel de notre vie quotidienne. Qu’il s’agisse de s’assurer que seuls les résidents peuvent entrer dans un immeuble d’habitation, que seuls les employés peuvent accéder à la salle de stockage ou que seules les personnes autorisées peuvent accéder aux installations de haute sécurité, le contrôle d’accès fait partie intégrante de nos routines.

Le principe de base du contrôle d’accès est que seules les personnes autorisées peuvent accéder à certaines zones restreintes. Si un système est efficace, les résidents, les employés, les visiteurs ou les utilisateurs bénéficient de la confiance de savoir que personne ne peut accéder aux zones pour lesquelles il n’a pas d’autorisation.

Outre la protection évidente des personnes et des biens, le contrôle d’accès présente également des avantages pratiques :

“Avant COVID, les responsables de site pouvaient se débrouiller avec un système relativement simple. Mais les avantages d’une intégration plus sophistiquée sont significatifs, surtout lorsque vous gérez des milliers d’utilisateurs par jour.” – IFSEC Global

Pour les sites qui utilisent le contrôle d’accès en ligne, l’intégration peut aider à aligner votre système de contrôle d’accès sur d’autres systèmes de gestion des bâtiments. L’alignement de la vidéosurveillance, des bases de données RH et des plates-formes informatiques sur votre système de contrôle d’accès rationalise les processus administratifs et réduit considérablement les charges bureaucratiques. Si les systèmes ne sont pas intégrés, lorsqu’un employé commence ou quitte un poste, il doit être ajouté ou retiré de chaque système individuellement. Il s’agit d’une énorme inefficacité qui peut s’étendre à plusieurs départements et laisse une grande place aux erreurs humaines.

Une meilleure intégration permet également une plus grande flexibilité. Alors que le monde s’adapte à l’évolution rapide des modes de travail imposée par la pandémie de COVID-19, la flexibilité est devenue un facteur clé de réussite.

Les organisations proposant des horaires de travail flexibles ou une combinaison de travail sur site et à domicile doivent pouvoir s’adapter à l’évolution des schémas de circulation. Pour de nombreuses entreprises, l’afflux traditionnel de personnes aux heures de pointe juste avant 9 heures et l’exode correspondant à 17 heures ont disparu.

Les systèmes de contrôle d’accès, ainsi que les autres systèmes avec lesquels ils sont intégrés, doivent être suffisamment flexibles pour s’adapter aux politiques en matière d’horaires de travail. De nombreuses plates-formes de contrôle d’accès en réseau permettent aux responsables de la sécurité d’établir des horaires qui définissent des autorisations d’accès particulières à des heures précises pour des personnes particulières. Avec des modèles de travail beaucoup moins uniformes devenant la nouvelle norme, il est essentiel que les horaires offrent suffisamment de flexibilité pour répondre aux besoins changeants d’une organisation.